Cyber risk e sicurezza informatica: Nuovi scenari

Il Cyber risk costituisce un nuova frontiera del rischio aziendale diffusosi con l’avvento della modernità e della tecnologia. La liberà di navigazione garantita dalla rete globale (world wide web) ci ha permesso di abbattare limiti che sembravano insormontabili, garantendo a qualsiasi internauta, di qualsiasi ceto o estrazione sociale, di poter accedere ad un flusso di notizie, immagini, video ed informazioni in continua evoluzione e senza sosta. Questa grande libertà, però, ha trovato un netto controbilanciamento causato dai rischi informatici (c.d. cyber risks). INDICE

1. RISCHIO CYBER E SICUREZZA INFORMATICA

2. QUALI SONO I COMUNI INCIDENTI CYBER E I RELATIVI DANNI

3. I VIRUS INFORMATICI PIÙ DIFFUSI

4. MISURE DI SICUREZZA E PREVENZIONE

5. GARANZIA ASSICURATIVA: CYBER RISK INSURANCE

6. CONCLUSIONI

1.RISCHIO CYBER E SICUREZZA INFORMATICA

È indubbio che la tecnologia abbia determinato l’abbattimento di confini ritenuti invalicabili e abbia offerto un notevole miglioramento dei nostri stili di vita e dei processi produttivi aziendali (Es. smart working).

Tuttavia, non è tutto oro quello che luccica e, difatti, non bisogna abbassare la guardia e credere che l’era tecnologica sia esente da rischi e vulnerabilità che possono esporre il privato, e soprattutto l’azienda, a danni ingenti e irreparabili.

Non dimentichiamo quanto accaduto il 12 maggio 2017: è la data dell’attacco informatico più spaventoso mai avvenuto (Wannacry), che si diffuse in poche ore, in 150 Paesi, infettando più di 200.000 macchine e provocando un danno di oltre 4 miliardi di dollari.

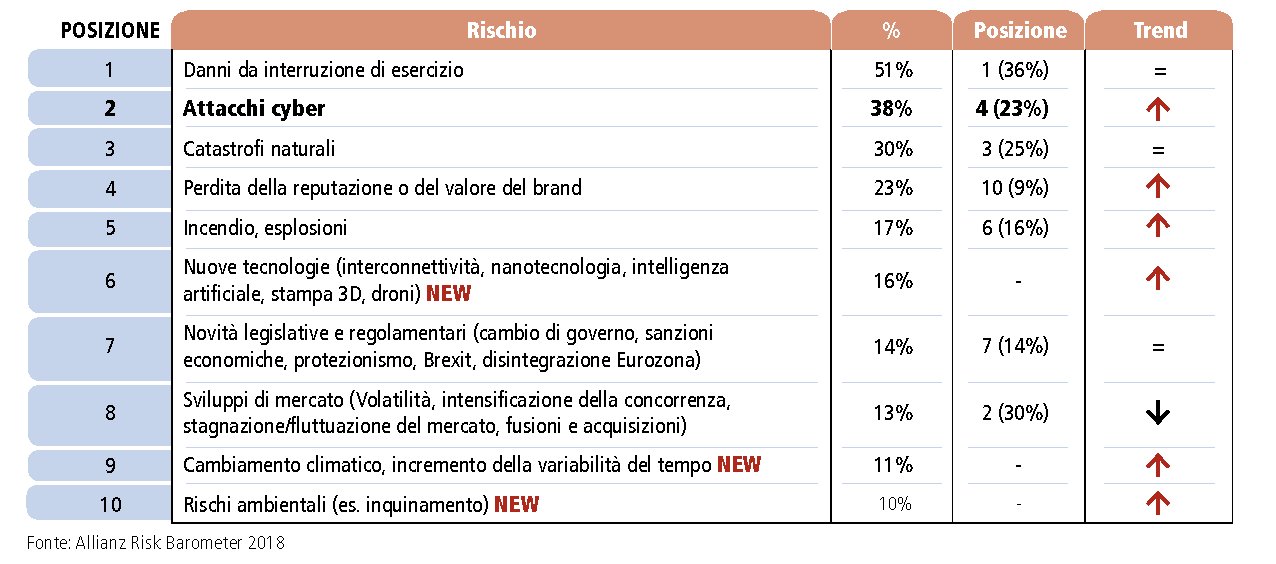

Le aziende (di media o grande dimensione) sono l’obiettivo preferito dei criminali informatici così come numerosi e autorevoli studi hanno dimostrato:

Tali dati non suscitano grande sorpresa fra gli addetti ai lavori, poichè le aziende e i liberi professionisiti incautamente continuano a sottostimare la percezione al rischio informatico (c.d cyber risk), a cui invece, risultano costantemente esposti.

Di questi tempi, come molte testate giornalistiche hanno evidenziato e molti imprenditori (molto tardivamente) hanno compreso:

Sottostimare incautamente un rischio, senza avviare efficaci misure di sicurezza e prevenzione, costituisce il più grande errore che si possa commettere

Nonostante il pericolo concreto e tangibile a cui sono esposte le PMI, il livello di sicurezza e le risorse stanziate per la protezione contro i c.d. Cyber Crimes (crimini informatici) risultano ancora molte basse, o peggio, totalmente assenti.

Si vive ancora nella certezza di essere efficacemente immunizzati da eventuali attacci informatici, sottovalutando il fatto che le reti commerciali aziendali sono costituite da una moltitudine di canali che possono potenzialmente veicolare l’introduzione dei virus informatici (basti pensare, alla rete di connessioni che collegano l’azienda con i propri collaboratori, fornitori e vari contatti secondari).

2.QUALI SONO I COMUNI INCIDENTI CYBER E I RELATIVI DANNI

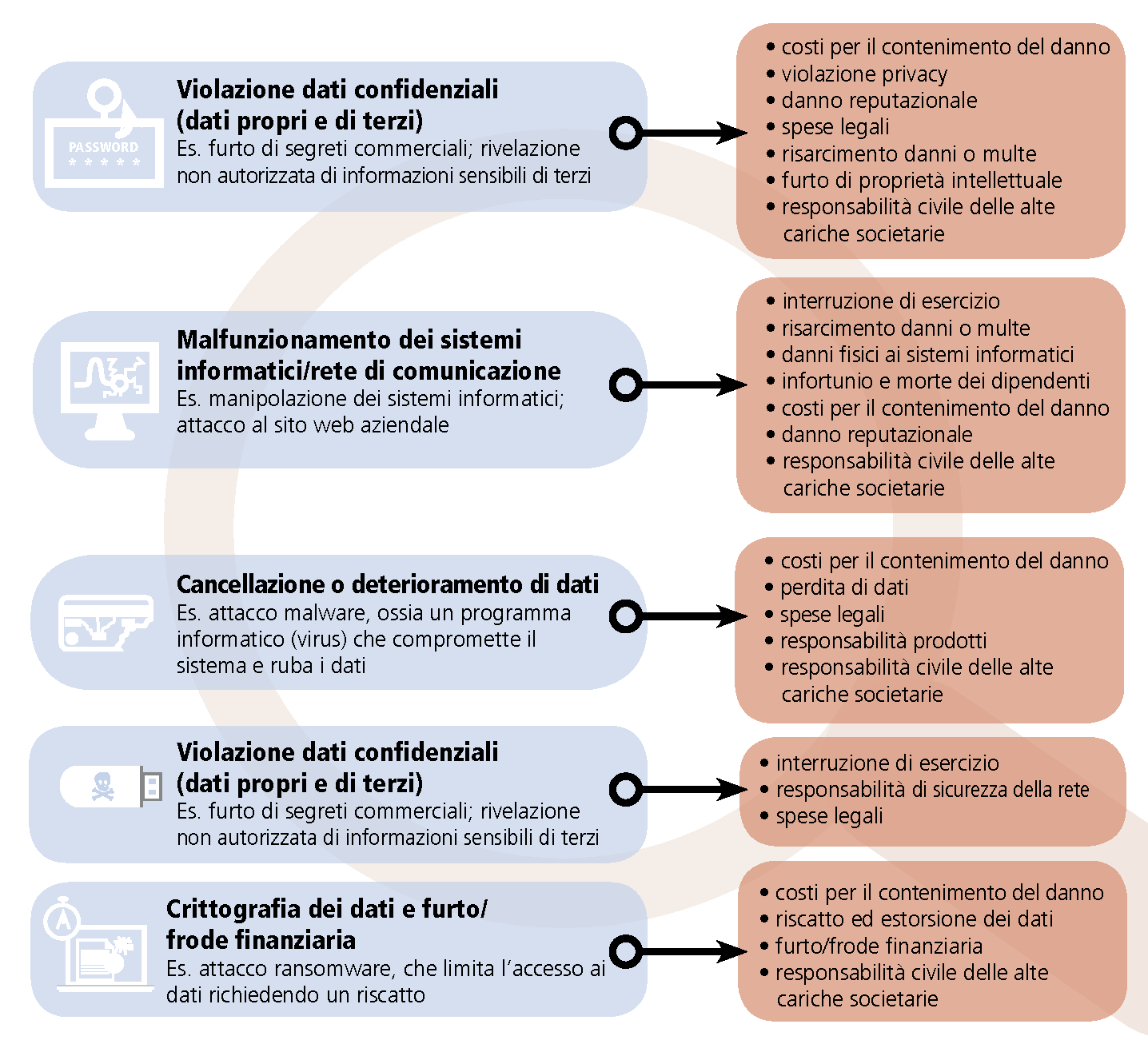

Il grafico evidenzia quelli che sono, in linea di massimi, i più comuni reati informatici a cui potenzialmente vanno incontro le aziende con un volume di fatturato elevato, e quindi con un alto numero di dipendenti, ma non bisogna assolutamente credere che l’esposizione al c.d. cyber risk, sia soltanto un’esclusiva delle grandi attività commerciali.

Molti attacchi informatici non sono documentati, così come risulta sottostimato il dato delle microattività (piccole e medie aziende, compresi i liberi professionisti) colpite da un nemico invisibile e subdolo che si insinua nei propri processi informatici quotidiani.

3. I VIRUS INFORMATICI PIÙ DIFFUSI

Per fornire maggior chiarezza ai contenuti di questa sezione mi impegnerò nel formulare una serie di domande, a cui farà seguito una risposta adeguata e sintetica (….perlomeno ci provo 🙂 )

Partiamo!!!!

Cosa sono e perchè esistono i malware?

E’ considerato malware (= malware deriva dalla contrazione delle parole inglesi malicious e software) qualsiasi programma creato appositamente per danneggiare un sistema operativo, compromettere funzioni del tuo computer, o compiere a tua insaputa azioni illegittime con il tuo computer, i tuoi dati, le tue connessioni (come rubare dati personali o inviare email dalla tua casella di posta elettronica).

Qual è la differenza fra virus e malware?

Potrà sembrare una domanda banale, ma attenzione, i virus rappresentano una categoria di malware. Siete rimasti sopresi dalla risposta? 😯 Ebbene sì, si tende a parlare impropriamente di virus informatici, ma virus rappresenta il termine con cui generalmente, ma erroneamente, vengono indicati tutti i malware.

Procediamo con l’identificare quali sono i malware più diffusi che sempre con maggior frequenza infettano i nostri pc privati, ma anche, hardware di importanti infrastrutture nel settore privato e pubblico.

Per poter combattere il nemico ad armi pari è necessario conoscerlo, per sapere quali sono i suoi punti di forza e le sue debolezze affinchè poterlo affrontare con buoni margini di vittoria 😎

Poniamoci una serie di domande a cui seguiranno adeguate risposte:

Come agisce il virus informatico?

Agisce come un comune virus biologico: poichè non può auto-riprodursi il suo scopo principale è infettare per trasferire le istruzioni del programma infettivo che sono deputate alla riproduzione di copie di sè stesso.

OBIETTIVO FINALE: diffondersi causando una pandemia su larga scale (…ne sappiamo tristemente qualcosa!)

Dopo la fase riproduttiva, i virus informatici iniziano a svolgere attività di diversa natura e, anche quando non sono direttamente dannosi per il sistema operativo che li ospita, comportano un mafunzionamento delle risorse generando rallentamenti in termini di RAM, CPU e spazio sul disco fisso.

Generalmente, un virus danneggia direttamente solo il software della macchina che lo ospita, anche se può indirettamente provocare danni anche all’hardware, ad esempio causando il surriscaldamento della CPU, fermando la ventola di raffreddamento e danneggiando conseguentemente anche il disco rigido.

Quali sono i malware più diffusi?

Procediamo con l’identificare quali sono i malware più diffusi che sempre con maggior frequenza infettano i nostri pc privati, ma anche, hardware di importanti infrastrutture nel settore privato e pubblico.

- I ransomware sono virus informatici che rendono inaccessibili i dati dei computer infettati e chiedono il pagamento di un riscatto per ripristinarli (MOLTO DIFFUSI E MOLTO DANNOSI);

- Il worm (letteralmente traducibile con la parola verme) rallenta il sistema attivando operazioni inutili e dannose;

- Il trojan horse è un programma che l’utente scarica perché ha funzionalità utili e desiderate, ma che, se eseguito, avvia a sua insaputa, (da qui il richiamo al cavallo di Troia), istruzioni dannose per i file;

- La zip bomb è un programma che disattiva le difese del PC per consentire a un altro virus di infettarlo. È un archivio compresso malevolo che rende inutile il programma che lo legge: per eliminarlo, prima che apra la strada ad altri malware, bisognerebbe cancellare il file senza aprirlo, eseguirlo o decomprimerlo;

- Gli spyware sono usati per spiare le informazioni del sistema sul quale sono installati (abitudini di navigazione, password e altri dati sensibili) che sono quindi acquisite da un terzo interessato, ma non autorizzato (comuni strumenti dediti per il furto d’identità digitale).

4. MISURE DI SICUREZZA E PREVENZIONE

Per prevenire che i virus informatici possano infettare il nostro hardware e il nostro software è necessario prendere determinate precuazioni. Di seguito verranno elencati alcuni suggerimenti che, non costituiscono una guida universale, ma soltanto alcuni consigli necessari da adottare per evitare cattive sorprese durante la navigazione su internet:

- INSTALLARE UN BUON SISTEMA ANTIVIRUS ESEGUENDO REGOLARI AGGIORNAMENTO PERIODICI: Con buona sorpresa di tutti i lettori ( 🙂 ), la misura più adeguata per proteggere i nostri dati sensibili è munirsi di un’efficace protezione antivirus > PREVENZIONE: è importante rammentare che una protezione antivirus efficace rappresenta indubbiamente un valido deterrente limitatamente alle minacce più note, ma, non sufficiente a contrastare l’infezione “digitale”. La migliore cura contro l’aggressione di un malware rimane sempre la stessa: adottare il buon senso!;

- AGGIORNARE IL SISTEMA OPERATIVO PERIODICAMENTE: prestare molta attenzione agli eventuali avvisi di aggiornamenti del software di sistema. I predetti avvisi potrebbero contenere importanti aggiornamenti di sicurezza del sistema operativo utilizzato (Es. Windows 10) > PREVENZIONE: è consigliabile applicare la funzione che permette l’automaticità degli aggiornamento, in modo tale da poter evitare eventuali situazioni di “fragilità” del sistema operativo, che possa favorire o veicoloare il virus informatico;

- FARE COPIE DI BACKUP PERIODICHE DEI DATI PERSONALI SU DISPOSITIVI FISSI O MOBILI: salvare periodicamente su un hard disk fisso esterno i documenti sensibili è una buona linea di prevenzione che dovremmo attuare tutti, nessuno escluso. Poichè il malware potrebbe diffondersi velocemente anche sull’harware utilizzato per il backup dei file sensibili, è raccomandabile scollegare sempre il disco esterno non appena concluso il backup e riconnetterlo solo all’occorrenza, come nel caso di successivi backup o per il ripristino dei dati > PREVENZIONE: considerare l’utilizzo di software con funzionalità automatiche di rilascio del disco esterno al termine della procedura di backup;

- PRESTARE LA MASSIMA ATTENZIONE AI MESSAGI DI POSTA ELETTRONICA: la stragrande maggioranza dei malware sono veicolati attraverso email contenenti allegati malevoli e indirizzati ad account di posta di privati ed aziende. Il corpo della mail è preparato ad arte e facendo leva sull’importanza del documento recapitato all’utente , o altri servizi di utilità sociale), lo invita a scaricare o visualizzare il file proposto che di solito riguarda un fantomatico riscontro su spedizioni, ordini, fatture o bollette o eventuali scadenze imminenti. PRESTARE MOLTA ATTENZIONE ALLE TRUFFE INFORMATICHE VEICOLATE CON IL MEZZO E-MAIL (C.D. PHISHING): è opportuno ricordare che l’email costtuisce e rappresenta il veicolo privilegiato dagli hacker per indurre e invogliare il malcapitato a cliccare su link fittizzi controllati dal criminale informatico > PREVENZIONE: prestare molta attenzione alle email ricevuta da mittenti sconosciuti, ma ancor di più, da canali che trasmettono affidabilità o di utilità sociale (Es. Banche, Poste, servizi gratuiti etc);

- ADEGUATA VALUTAZIONE DEL RISCHIO: Per, ultimo, ma non per ordine di importanza, prestare attenzione alle operazioni quotidiane che incosapevolmente, per questioni di ruotine o automaticità, vengono normalmente svolte sul nostro pc (privato o aziendale che sia, poco importa).

Fare un’accurata valutazione dei rischi a cui ci esponiamo durante la navigazione sul web costituisce la migliore prevenzione contro ogni rischio – Ricordate questo mantra: “NESSUNO PUÒ TUTELARE LE NOSTRE INFORMAZIONI MEGLIO DI NOI STESSI”

5. GARANZIA ASSICURATIVA: CYBER RISK INSURANCE

Purtroppo, per quanto le soluzioni adottate al livello privato o aziendale risultino rispondenti, a quelle che sono i criteri di buona condotta e prudenza necessari per prevenire la diffusione di un’infezione informatica, non tutte le misure di sicurezza e prevenzione sono efficaci a contrastare i rischi informatici.

In questi casi, l’unico strumento efficace per contenere i rischi e i danni derivanti da un attacco informatico resta la garanzia assicurativa o la c.d. cyber risk insurance.

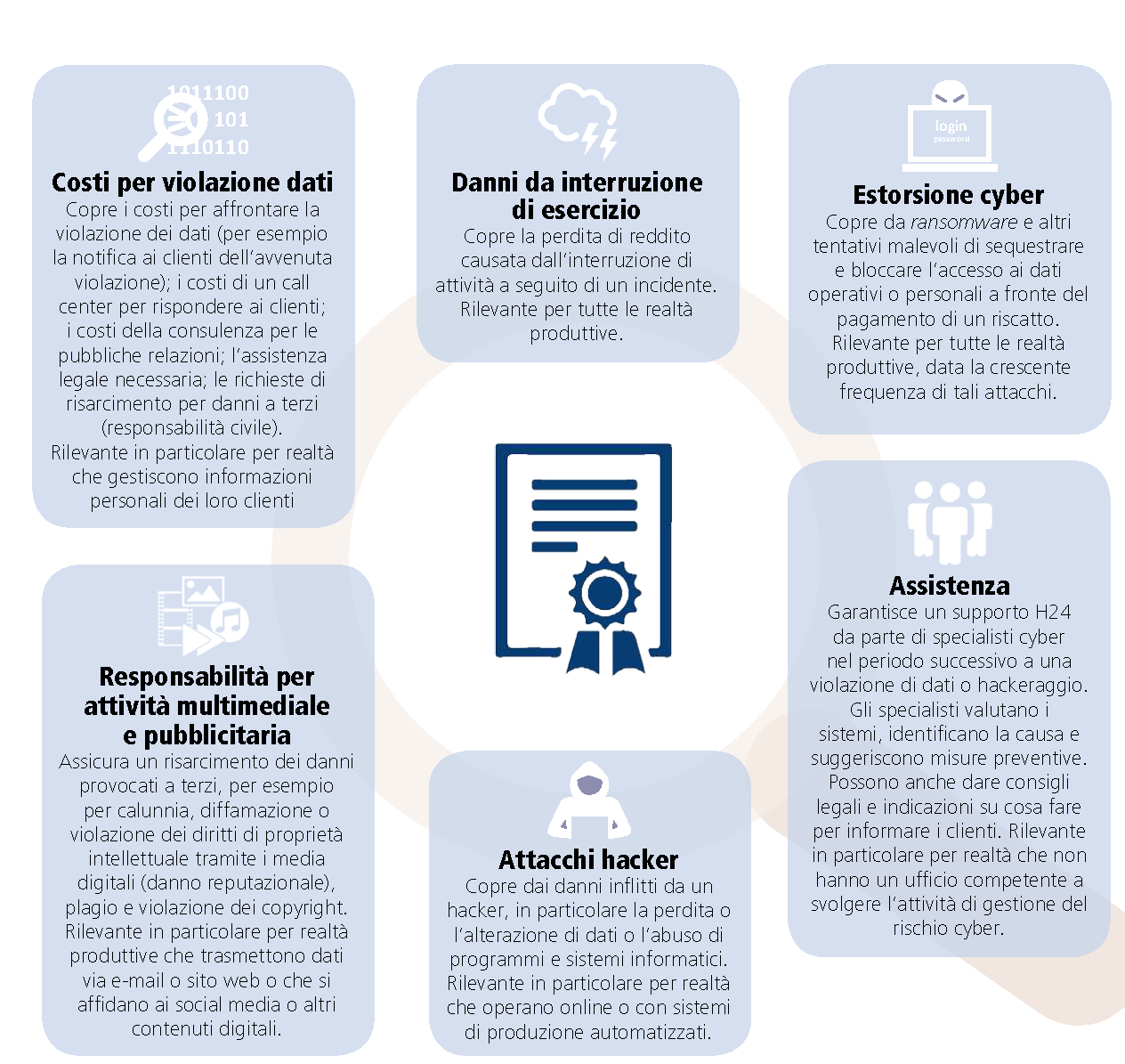

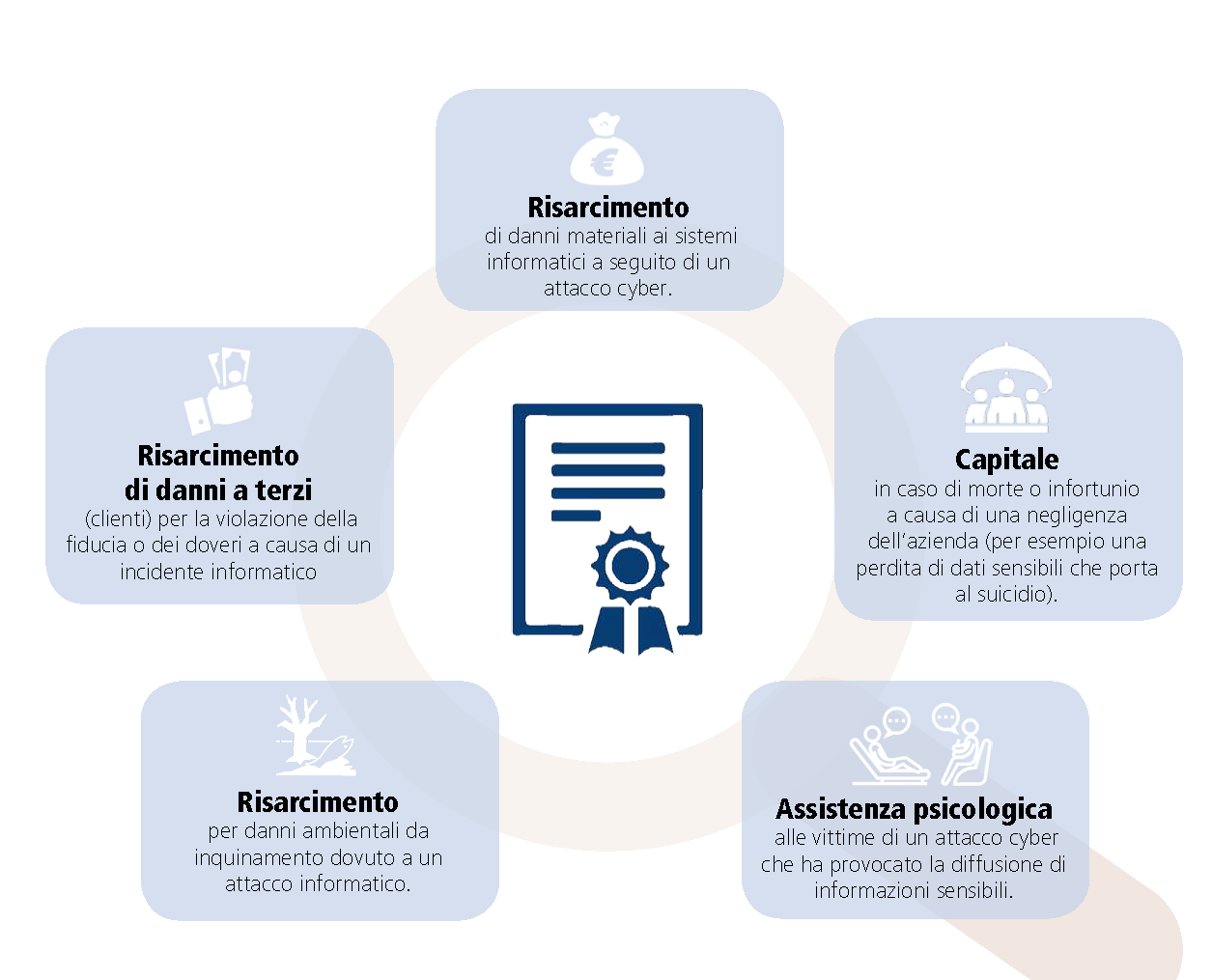

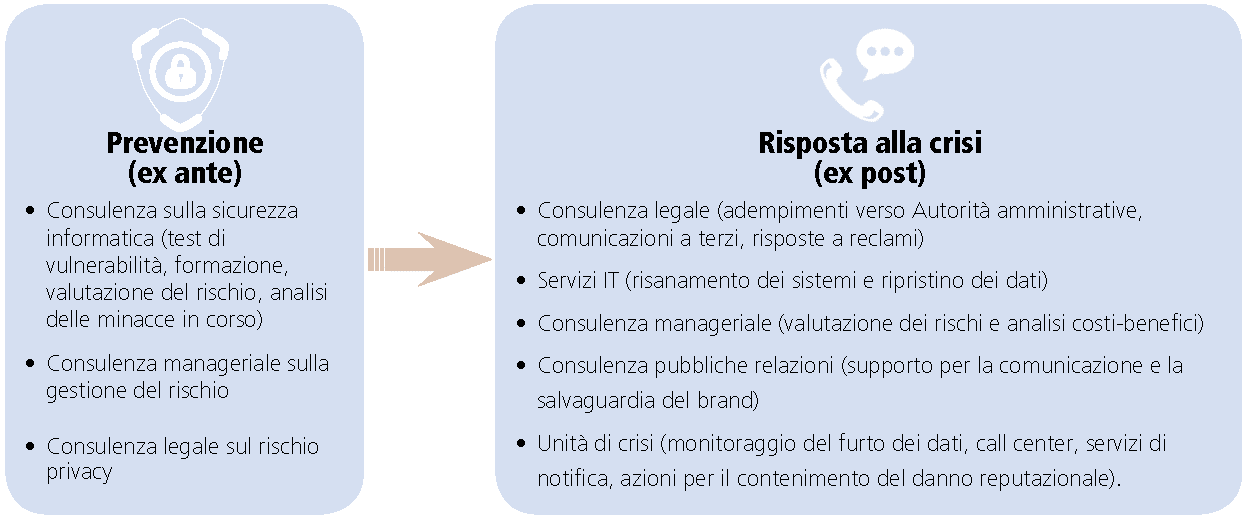

Vediamo di seguito quali sono le principali garanzie dell’assicurazione contro i rischi informatici:

FONTE: www.ania.it

6. CONCLUSIONI

Il progresso tecnologico ci ha permesso di abbattere “muri” invisibili che prima sembravano assolutamente invalicabili. L’era moderna ci ha donato la possibilità di accedere ad un flusso di infinite informazioni alla portata di un semplice click, o di un touch (tocco) sullo schermo di uno smartphone o tablet.

Viviamo in un’epoca di incessanti mutamenti e trasformazioni dei nostri usi e costumi generati dalla tecnica e della scienza, e purtroppo, da situazioni di necessità imposte da casi eccezionali e di portata globale (pandemia globale).

Tuttavia, questa immensa libertà donata dal progresso scientifico e tecnologico, se da una parte ci ha regalato la chiave per accedere ad un’infinita sequenza di dati, dall’altra, ci espone quotidianamente a rischi incalcolabili (c.d. cyber risks) che, in maniera subdola, si nascondono e si celano sotto la sottile superficie di questa apparente libertà.

Infatti, con la stessa semplicità e naturalezza con la quale accediamo alla rete, per attingere informazioni riguardanti un determinato argomento o per acquisire dati inerenti una struttura organizzata semplice o complessa, alla stessa identica maniera, diffondiamo quotidianamente una mole di dati personali (Banche Dati), che oggi, rappresentano la vera ricchezza dell’era tecnologica e, soprattutto, la merce di scambio utilizzata quotidianamente dagli hacker per ricattarci.

Dinanzi, ad un simile scenario, il cyber risk acquisisce una valenza intrinseca più tangibile di quanto non si voglia credere.

Se hai bisogno di chiarimenti o sei interessato ad una polizza contro i cyber risks non esitare a contattarmi.

[maxbutton id=”3″ url=”/#contatti”]